Si bien es cierto que las actividades de phishing son más comunes por correo electrónico o vía telefónica, la suplantación de identidad también está presente a través del contenido de una página web, así, quienes la realizan logran conseguir credibilidad e inclusive pueden pasar desapercibidos. Estas técnicas no son nuevas, solo se han ido adaptando a lo largo de los años aplicando ingeniería social con el objetivo de obtener claves de acceso a redes sociales de un usuario, información bancaria, otro tipo de datos sensibles de las víctimas y también depósitos por supuestos productos o servicios.

Usualmente los sitios web “anzuelo” suelen ser réplicas casi exactas de algún otro legítimo, utilizando como blancos frecuentes las redes sociales o instituciones bancarias y gubernamentales, las cuales suelen dispersarse por internet a través de foros, mails apócrifos o redes sociales:

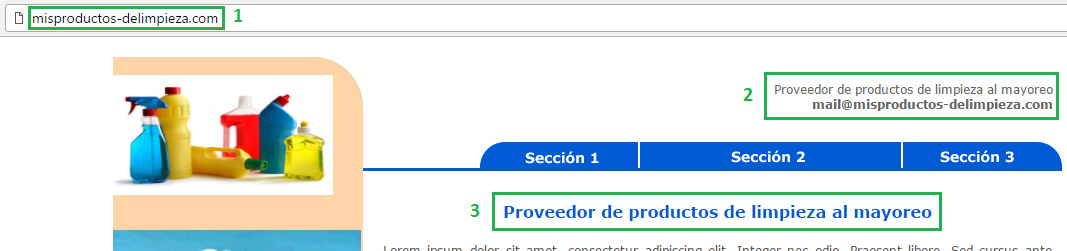

Aunque es más frecuente que los blancos de estos ataques cibernéticos sean páginas web de grandes empresas, también los sitios web de pymes pueden ser víctimas de phishing, el método es replicar el contenido de una página web legítima, pero en este caso en el contenido de estos sitios web apócrifos pueden incluirse datos no relacionados con la empresa. Ejemplo, el sitio web de un distribuidor de productos de limpieza:

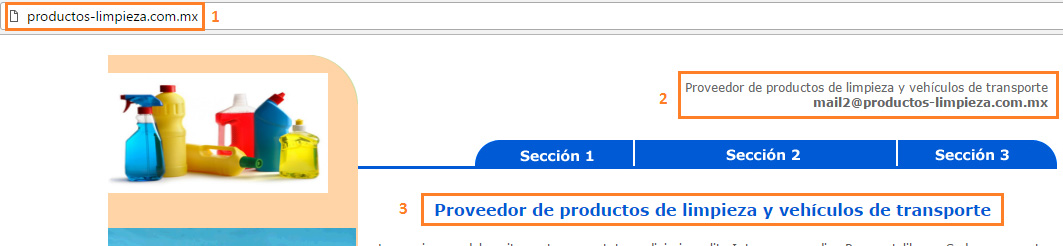

En el ejemplo anterior se puede apreciar que el sitio web tiene un dominio (1), correo o datos de contacto (2) y descripción de la empresa (3). Un clon de este sitio web mostrará el contenido casi igual al de la original, pero cambiará detalles:

El dominio será similar al original para evitar levantar sospechas (1), la dirección de contacto o números telefónicos serán distintos a los legítimos (2) y se anunciarán productos o servicios diferentes o adicionales a los de la empresa (3).

Este último método busca ofrecer productos o servicios inexistentes a nombre de una empresa legítima, generalmente con la finalidad de pedir cobros “adelantados” para asegurar su adquisición, sin embargo, estos productos o servicios nunca llegan al usuario que los adquiere a pesar de haber hecho algún pago por adelantado, estas técnicas ponen en riesgo la reputación de la empresa original.

Es importante que al entrar a un sitio web siempre corrobores que la dirección o liga mostrada en la parte superior del navegador sea legítima, ya sea buscándola previamente a través de algún buscador web o confirmándola con los datos de la empresa ubicados en otros portales, esto mismo te servirá para identificar si un sitio web es apócrifo o clonado; si sospechas que la información mostrada en un sitio puede no concuerda con el de la empresa, es preferible no aportar ningún dato ni realizar pago alguno.

Así mismo, si identificas un intento de phishing con información tomada de alguna página web legítima, puedes reportar el sitio apócrifo a través de Google, mediante la liga:

https://safebrowsing.google.com/safebrowsing/report_phish/?hl=es-419

Recuerda que la seguridad informática es básica, cuida tus datos personales y los de tu empresa.

![Meltdown y Spectre: Tu procesador podría ser vulnerable [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/spec_melt-500x383.png)

![Petya: siguiendo los pasos de WannaCry [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/pet1-500x383.png)

![WannaCry: El mayor ciberataque de la historia [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/wanna1-500x383.png)