La seguridad informática ha sido, desde siempre, un punto prioritario a tomar en cuenta en nuestras labores digitales cotidianas. Las amenazas web no son algo nuevo, pues con el paso de los años los virus han ido evolucionando en conjunto con las nuevas tecnologías, lo cual ha obligado a los usuarios a mantenerse constantemente actualizados en cuanto a amenazas informáticas.

Si bien, las variantes del malware son muchas, en diversas ocasiones los piratas informáticos se han aprovechado de sucesos importantes acontecidos alrededor del mundo para realizar ataques selectivos, y el tema del Covid-19 no es la excepción.

“Transmitiendo” la pandemia vía correo electrónico

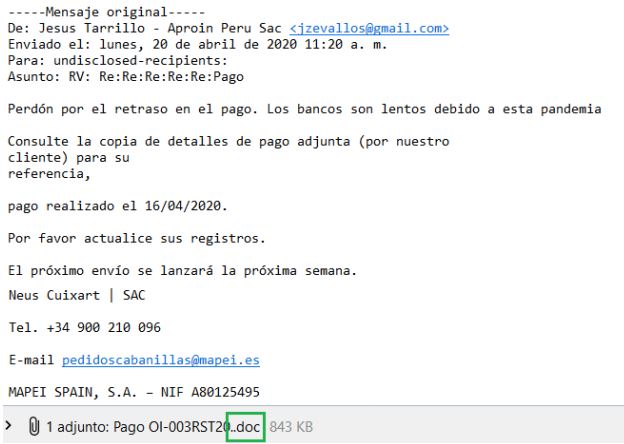

En los últimos días han estado circulando diversos correos electrónicos enviados por hackers, que aprovechan la preocupación y necesidad que muchas empresas tienen respecto a la situación sanitaria actual, en los cuales simulan tener pagos pendientes hacia el destinatario y envían de forma masiva emails con éstas notificaciones y un archivo adjunto que contiene malware para atacar el equipo del usuario:

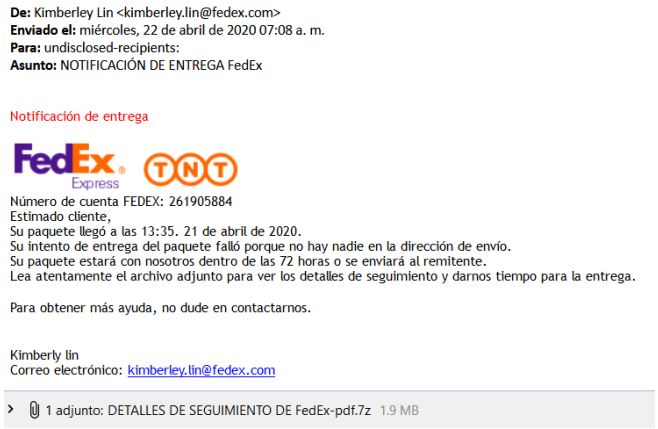

También aprovechan que los envíos de paquetes a través de servicios de logística como DHL, FedEx, Estafeta, entre otros, han ido al alza por ésta misma situación, por lo cual también simulan enviar notificaciones de envío y entrega de paquetes, aparentemente solicitados por el usuario, y que en muchas ocasiones por casualidad llegan a coincidir con órdenes que los usuarios llegaron a hacer a éstos servicios en días recientes. Para ello, el atacante pide descargar archivos adjuntos en el correo electrónico:

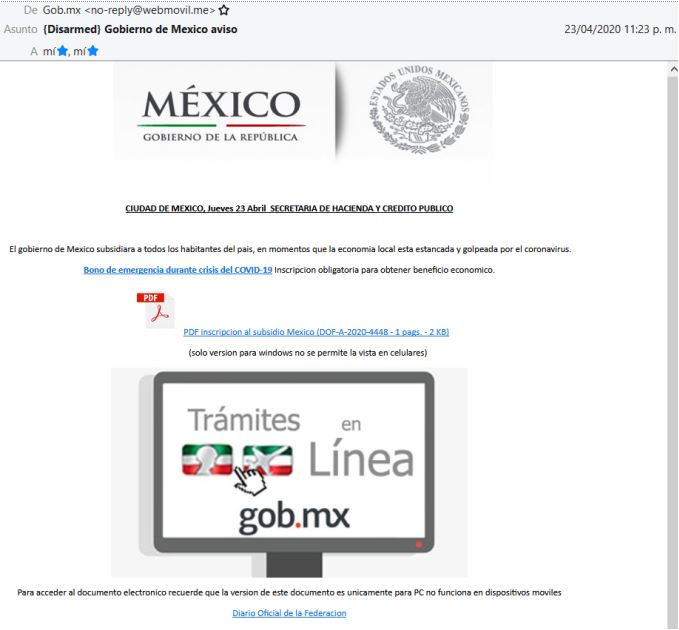

Por si fuera poco, en México se han detectado mails phishing, donde los atacantes suplantan la identidad de instituciones de gobierno con el fin de promover un falso estímulo económico a la ciudadanía, pidiendo sólo el registro de la víctima en un sitio web ajeno al oficial del Gobierno de la República, con la finalidad de robar los datos sensibles del usuario que lo llene:

Spam audiovisual, el ataque a videollamadas

Otra fuente de ataques recientes han sido las videollamadas.

A raíz del incremento del home office en muchas empresas diversos servicios de conferencias online han incrementado su demanda de uso, tales como Google Hangouts, Skype One-Click Call, Cisco Webex Meetings, Voov Meeting y Zoom, siendo éste último el más popularizado en las últimas semanas, pero también convirtiéndose en el blanco más común para ataques de hackers.

A principios de abril, diversas firmas de ciberseguridad descubrieron vulnerabilidades de seguridad importantes en Zoom que permitirían a un atacante robar información confidencial e inclusive obtener el material multimedia íntegro (grabaciones) de videollamadas privadas hechas por usuarios alrededor del mundo. Días más tarde, éste material fue localizado a la venta en nubes privadas de la darknet, por lo cual el equipo técnico de Zoom se comprometió a corregir, reparar y prevenir éstos ataques, tanto anteriores como nuevos.

Aunado al robo de información, otra de las prácticas más recurridas por hackers es el Zoombombing, que consiste en acceder a una videoconferencia de Zoom (generalmente desprotegida) y apropiarse de la pantalla compartida, así como del micrófono principal, con la finalidad de hacer streaming en la videoconferencia de material no relacionado con la misma, como propaganda política, amenazas o simple spam, entre otros.

¿Cómo protegerme ante éstas amenazas online?

En Cosmos nos preocupamos por tu seguridad y presencia online, por lo que contamos con herramientas que protegen los buzones de nuestros clientes, independientemente de soluciones ofrecidas por terceros (como antivirus, por ejemplo), reduciendo el porcentaje de estos ataques en un 97% más que nuestra competencia en hospedaje. Aún así, si sospechas que has recibido un correo fraudulento, te sugerimos tomar en cuenta estas medidas:

- Revisa el nombre y dirección del remitente: En el caso de servicios de logística, sus operadores no usan cuentas de correo ajenas a sus dominios corporativos (dhl.com, fedex.com, estafeta.com, por mencionar algunos), y generalmente el nombre coincide con la dirección del usuario. Para cuentas que ofrecen un aparente pago, es importante corroborar que se conoce el origen del mail, es decir, que previamente se haya tenido contacto con el usuario que escribe el correo electrónico.

- Analiza el contenido del mail: Al ser ataques dirigidos a usuarios alrededor del mundo, muchas veces el mensaje del correo es traducido usando servicios automáticos, lo cual deja una redacción pobre del email, sin embargo, también existen mails redactados manualmente en español pues están enfocados al sector hispanohablante. Así mismo, los ataques se dirigen a usuarios aleatorios de un sector, por lo que no utilizan el nombre de la víctima para referirse a ella en el mail, al contrario, siempre se le llama como “Estimado usuario, Sr/Srita, Apreciabre usuario”, entre otras variantes. Inclusive, la forma más fácil de detectar éstos mails falsos es porque se dirigen como “Estimado usuario@cuenta.com,”, dando el nombre completo de la cuenta en lugar del nombre de la víctima.

- Corrobora los archivos adjuntos del correo: Si se recibe un correo de un usuario con el que anteriormente se ha tenido contacto, pero se tiene sospechas del adjunto que se envíe, se debe revisar que el archivo no sea de alguna extensión poco común, como:

.tar.gz

.7z

.img

.bin

.iso - También se debe considerar que un archivo legítimo nunca incluye doble extensión (como archivo.pdf.img) o doble punto de extensión (como documento..doc). Si la dirección es desconocida y sus adjuntos coinciden con los puntos mencionados de las extensiones, se debe desconfiar del mismo.

- Ligas a sitios web externos: En ocasiones no se incluyen archivos maliciosos adjuntos en el correo, por lo que el atacante recurre a incluir ligas a páginas externas (inclusive diferentes a las de su dominio web), desde las cuales puede robar información sensible al usuario ya sea a través de un formulario que la víctima complete, o pidiendo la descarga de archivos infectados en la computadora del usuario. Una forma sencilla de verificar si la liga incrustada en el correo coincide con la liga destino, es posicionar el puntero del mouse sobre la liga indicada en el correo; al hacerlo, en la parte inferior del cliente de correo (Outlook, Thunderbird, etc), se mostrará el vínculo real hacia donde dirige la liga.

- Desconfía de mails desconocidos: ¿Realmente esperaba recibir ese correo electrónico? Ésta pregunta puede ser la clave para identificar mails fraudulentos desde que se reciben, pues si, por ejemplo, nuestro departamento no está involucrado con cobranza o administración y recibimos un correo de éste tipo, es altamente probable que sea un correo apócrifo. O inclusive, sí el usuario sí tiene relación con el asunto del correo, pero no se esperaba recibir o se tiene la mínima sospecha de su contenido, es preferible sea descartado para evitar ataques.

![Meltdown y Spectre: Tu procesador podría ser vulnerable [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/spec_melt-500x383.png)

![Petya: siguiendo los pasos de WannaCry [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/pet1-500x383.png)

![WannaCry: El mayor ciberataque de la historia [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/wanna1-500x383.png)

Escribir un Comentario