México D.F. a 25 de Octubre de 2016

Si bien es cierto que los virus informáticos no son nuevos, el uso de internet ha permitido que se generen más medios para su transmisión a gran escala, esta es una de las grandes debilidades de las compañías que ofrecen algún tipo de servicio relacionado con la informática, ya que no se adaptan a los avances tecnológicos de la misma manera que los creadores de los ataques cibernéticos, lo que provoca que se vuelvan vulnerables.

El correo electrónico hoy en día es uno de los elementos de comunicación más utilizados entre las compañías, y es precisamente por este medio que muchas amenazas se encuentran latentes en el día a día. Usualmente no dimensionamos el problema porque nos pensamos protegidos por antivirus, filtros de correo en los servidores y otras técnicas, pero olvidamos que estas son parcialmente efectivas cuando surgen nuevos tipos de ataques. A un ataque que no se ha visto antes, que es de reciente creación, se le denomina Día Cero, y prácticamente no se tiene conocimiento de su funcionamiento y cómo hacerle frente.

En el mundo real tenemos más cuidado porque la percepción visual y auditiva nos ayuda a identificar posibles riesgos, pero en el mundo virtual no tenemos la capacidad de percibir el riesgo en algo que a simple vista parece inofensivo. En el pasado, un virus solo tenía el propósito de replicarse con el fin, tal vez, de borrar algunos archivos y mostrar evidencia de que la computadora estaba infectada. Ahora, los ataques han cambiado, están totalmente disfrazados y se mantienen efectivos por horas, semanas y hasta meses. Los propósitos del malware no solo se relacionan con el robo de información o con fines estadísticos –si uno tiene suerte–, una de sus peores utilidades es el robo de identidad a través de la captura de todo lo que se teclea, o bien, por el acceso y transmisión de documentos que uno considera bien resguardados.

Aún así, con el surgimiento del ransomware, estas situaciones se han agravado: el código malicioso intenta secuestrar la información de la computadora encriptándola de tal forma que solo sea recuperable pagando a los secuestradores cierta cantidad de dinero a cambio de una llave que permite de nuevo el acceso a la información.

Definitivamente, el riesgo aumenta o disminuye con base en el tipo de actividades para las que se emplea una computadora (trabajo u ocio) y con la destreza informática de los usuarios para detectar las intenciones de los correos que lleguen a su buzón. Habitualmente, los autores de estos ataques se presentan como una gran compañía o alguna institución, de tal forma que es estadísticamente seguro que ya exista contacto previo con ellas de alguna manera. En México, es común que dichos correos estén supuestamente remitidos por el SAT, CFE, Facebook, Banamex y otras instituciones bancarias, Líneas Aéreas, Estafeta, DHL o proveedores de facturación electrónica.

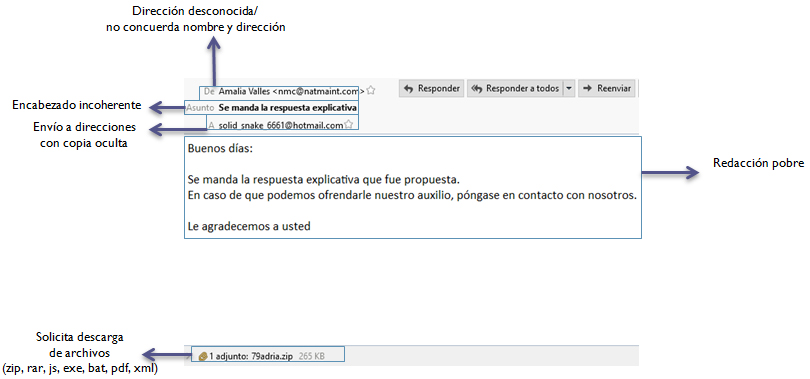

El sentido común dicta que en caso de duda lo mejor es ignorar el correo, especialmente si contiene un adjunto o alguna liga incluida en el mismo. De igual manera, si el remitente es desconocido y no se espera la supuesta información que contiene el correo, lo más recomendable es borrarlo aunque el asunto sea atractivo. Un claro ejemplo de este tipo de amenazas se puede observar a continuación:

Muchos departamentos de TI confían erróneamente en sus antivirus al 100%, la realidad es que la protección de los mismos rara vez llega al 90%, especialmente cuando se trata de amenazas de reciente creación, ya que el tiempo transcurrido entre que un ataque se registra y un antivirus se actualiza puede variar entre unas cuantas horas hasta semanas enteras, creando un lapso de tiempo de franca vulnerabilidad.

De acuerdo con Symantec, empresa de seguridad informática, los ciberataques como el ransonware tendrán un despunte (nacen un millón de amenazas cibernéticas por día), serán más inteligentes y como consecuencia se generará una pérdida considerable de recursos económicos durante el transcurso de este año. También apunta que en México cinco de cada seis empresas, sobre todo pequeñas y medianas, han sido atacadas.

Otra tendencia en 2016 es que los ataques de ransomware se contraponen con las diferentes amenazas de malware, mientras que el primero es visible y marcadamente agresivo, el segundo necesita tiempo para realizar su cometido y es cauteloso.

Los Resultados clave del Informe sobre las amenazas para la seguridad en Internet 2016 de Symantec son:

- Cada semana se detectó una media de una nueva vulnerabilidad de día cero. Los atacantes avanzados siguen sacando partido de los fallos en los navegadores y plugins de sitios web.

- Se robaron o perdieron 500 000 millones de registros personales. Más compañías que nunca antes evitaron informar sobre la magnitud total de sus fugas de datos.

- Importantes vulnerabilidades de seguridad presentes en tres cuartos de los sitios web populares nos ponen a todos en peligro. Los administradores web todavía tienen dificultades para mantener los parches al día.

- Las campañas de spear-phishing dirigidas a los empleados aumentaron un 55%. Los ciberatacantes se están tomando su tiempo para atacar a las grandes empresas.

- El ransomware aumentó un 35%. Los ciberdelincuentes están usando el cifrado como arma para tomar como “rehenes” los datos importantes de empresas y usuarios.

- Se bloquearon 100 millones de estafas de asistencia técnica fraudulenta. Los ciberestafadores ahora engañan a los usuarios cobrándoles por la llamada.

En Cosmos contamos con herramientas que protegen de manera activa los buzones de nuestros clientes, herramientas que van más allá de las soluciones comunes disponibles para público en general, por ello, podemos reducir el porcentaje de estos ataques hasta un 97% ¿Cómo?

No permitimos el spoofing, que es el acto de hacerse pasar por otro para enviar correos. La segunda acción es el uso de varias RBL, esta herramienta permite dejar o no pasar correos con base en ciertos criterios. Para evitar el spoofing se utiliza una configuración de servidor, con eso se evita que se envíen correos SPAM desde nuestro servidor y con la RBL se evita que entren.

EL primer paso para brindar un buen servicio de hospedaje es mantener un radio (relación o proporción) sano de usuarios por IP, mientras menos empresas estén hospedadas en una misma IP es mejor. El segundo paso es contar con varios sistemas de monitoreo.

Para mantener un servicio de calidad Cosmos no escatima en costos, porque nos asegurarnos de que la calidad vaya de la mano con el servicio, ofrecemos soporte técnico, se escucha al cliente y se resuelven los problemas lo antes posible. Siempre nos cercioramos de que ningún asunto relacionado con nuestro servicio de hospedaje quede sin resolver.

En Cosmos siempre estamos preparados para enfrentar las nuevas estrategias de ataque, contamos con la capacidad y los sistemas de soporte para reaccionar y dar seguimiento ante cualquier problema.

![Meltdown y Spectre: Tu procesador podría ser vulnerable [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/spec_melt-500x383.png)

![Petya: siguiendo los pasos de WannaCry [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/pet1-500x383.png)

![WannaCry: El mayor ciberataque de la historia [Infografía]](https://solucionesdeti.net/wp-content/uploads/2018/12/wanna1-500x383.png)